✅ Adli Bilişimde Elektronik delillerin incelenmesi adli veya idari bir konunun aydınlatılması açısından çok önem arz etmektedir.

İÇİNDEKİLER

Adli Bilişimde Elektronik Delillerin İncelenmesi

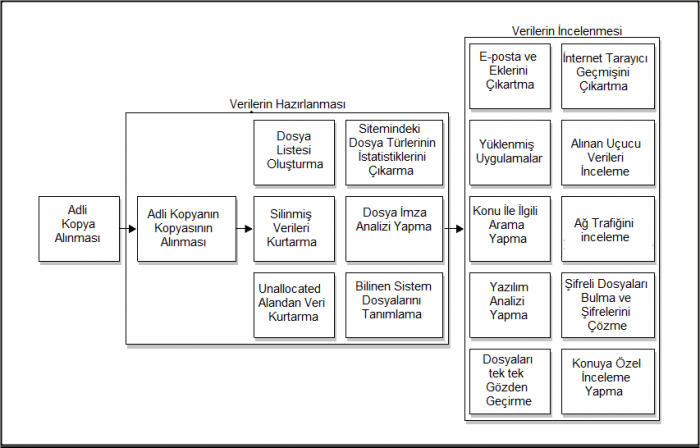

Elektronik deliller üzerinde sağlıklı bir inceleme ve bu inceleme sonucunda maddi gerçeğe uygun bir delil elde edilebilmesi için, olay yerinden toplanan materyallerin incelemesini yapacak her türlü cihaz ve konusunda uzman personelin bulunduğu bir laboratuvar ortamına gerek duyulmaktadır. Her türlü ihtimale karşı, inceleme yazılımları, birçok dönüştürücü cihaz ve tamir bakım setleri gibi araç gereçlerin her an hazır tutulması gerekmektedir[1]. İnceleme için laboratuvarlardaki en önemli gereksinimlerden birisi de adli bilişim için özel olarak kullanıma sunulmak üzere tasarlanmış programlardır. Adli bilişim alanında incelemelerde genel olarak aşağıdaki resimde görülen işlemler yapılmaktadır.

Yukarıdaki şekilde görülen işlemleri yapabilmek ve incelemede hedefe ulaşabilmek için araç olarak kullanılan olan yazılımlar ve donanımlar aşağıdadır.

İncelemelerde Genel Olarak Kullanılan Donanım ve Yazılımlar

Bu alanda en çok bilinen Encase Forensic, Forensic Toolkit ve SIFT gibi yazılımlardır[2]. Encase Forensic ve Forensic Toolkit yazılımları, inceleme konusu e-delil üzerinde son derece tutarlı ve tekrar edilebilir sonuçlar verdiği için, ticari yazılımlar arasında ön plana çıkmışlardır. Ticari yazılımlar, ücretsiz yazılımlara oranla daha fonksiyonel ve gelişiminin daha hızlı olması nedeniyle daha kullanışlıdır. Fakat bunun bedeli olarak, özellikle genel kabul görmüş ticari yazılımlar, bireysel imkanlarla her adli bilişim uzmanının sahip olabilmesinin mümkün olmadığı ücretler karşılığında satın alınabilmekte ve güncellenebilmektedir[3].

Ticari yazılımlar ücretsiz yazılımlara göre;

- Kolay kullanım arayüzüne sahip olma,

- Teknik destek alabilme,

- Hızlı güncellemelerle yeni kabiliyetlere kavuşabilme,

- Eğitim ve sertifikasyon,

- Görsel olarak daha anlaşılabilir sonuçlar,

- Detaylı ve düzenlenebilir raporlama,

- Windows işletim sistemi üzerinde çalışabilme gibi avantajlara sahiptirler.

Ancak bunun yanı sıra:

- Temin sırasında yüksek maliyetlere gerek duyulması,

- Güncellemeler için periyodik olarak yenilenmesi gereken lisans ücretleri,

- Kullanım ve sertifikasyon eğitimleri için istenilen yüksek ücretler,

- Programların kaynak kodlarının açık olmaması dolayısıyla program üzerinde değişiklik yapılamaması gibi dezavantajlara da sahiptirler.

Encase Forensic Yazılımı

Dünyada en çok kullanılan adli bilişim yazılımlarının ilk sıralarında yer alır. Guidance Software şirketi tarafından ticari olarak kullanıma sürülen ücretli bir yazılımdır. Windows işletim sistemi üzerinden çalışmaktadır. Lisanslı olarak çalışabilmesi için dongle bilgisayara takılı olması gereklidir. Dongle olmadan DOS moda çalışabilir ve adli kopya alabilir[4]. Delil inceleme ve delil ilişkilendirme konunda kendisini kanıtlayan bu program, başta FBI olmak üzere dünyadaki birçok kolluk teşkilatı tarafından mutat olarak kullanılmaktadır. Gösterdiği performansın yanı sıra Avrupa ve A.B.D.’de neredeyse bütün mahkemeler tarafından, bu program vasıtasıyla mahkemeye sunulan rapor ve verilerin delil niteliğinde olduğu kabul edilmiştir. Bu sebepten ötürü son yıllarda Encase Forensic yazılımının Adli Bilişim konularında kullanım oranı ciddi anlamda artış göstermiştir[5].

Encase Forensic yazılımı ile:

- Sabit disk, usb bellek, RAM, dosya, klasör, sunucu gibi e-delillerin yanı sıra; akıllı telefon ve tabletlerin adli kopyası alınarak incelemesi yapılabilmektedir,

- Windows ve Unix işletim sistemli e-deliller üzerinde inceleme yapmayı desteklemektedir,

- E-delil ve adli kopya üzerinden hash hesaplaması yapabilmektedir,

- Veri kurtarma yapabilmektedir,

- Dosyalar üzerinde imza analizi ve hash analizi yapabilmektedir,

- Hash tablosu kullanılarak sistem dosyaları gibi bilinen dosyalar ayıklanabilmektedir,

- Birçok çeşitli uzantılı dosyalar üzerinde önizleme yapılabilmesinin yanı sıra harici dosya göstericileri de programa eklenerek kullanılabilmektedir,

- EnScript[6] düzenlenebilmekte ve hazır olan EnScript’ler kullanılabilmektedir.

- Şablonu düzenlenilebilir raporlama özelliğine sahiptir,

- E-posta içeriğini harici bir programa gerek kalmaksızın gösterebilmektedir,

- İşlemler, kullanıcı tarafından belirlenecek şekilde sırasıyla ve otomatik olarak yapılabilmektedir,

- Dizin oluşturma işlemi yapılabilmektedir,

- Zaman çizelgesi çıkartabilmektedir,

- Kelime veya karakter araması yapılabilmektedir,

- “Passware Kit Forensic” isimli şifre bulma/kırma yazılımı ile birlikte çalışabilmektedir.

Haricen satılan eklentileri ile:

- Dosya, klasör, bölüm, şifreli bölüm vb. e-delil parçalarının yazma korumalı halde sürücü olarak başka programlarla görülebilir hale getirebilmektedir,

- Microsoft BitLocker, GuardianEdge Encryption Plus/Encryption Anywhere/Hard Disk Encryption, Utimaco SafeGuard Easy, McAfee SafeBoot, WinMagic SecureDoc Full Disk Encryption, PGP Whole Disk Encryption, Microsoft Encrypting File System (EFS), CREDANT Mobile Guardian, PST (Microsoft Outlook), şifreli PST dosyaları, NSF (Lotus Notes), NTUSER.dat, Security Hive, Active Directory 2003 (ntds.dit) gibi şifreli alanların şifrelerinin bulabilme/kırabilme özelliğine sahiptir,

- Yazılımsal olarak yazma koruma kullanılabilmektedir.

Forensic Toolkit(FTK) yazılımı

En çok kullanımı tercih edilen yazılımlardan biridir. AccessData Software şirketi tarafından ticari olarak kullanıma sürülen ücretli bir yazılımdır. FTK yazılımı ile yapılan adli bilişim incelemeleri mahkemelerde kabul edilen güvenilirliğe sahiptir[7].

Program arayüzü tüm farklı özellikleri ve seçenekleri ile, ilk bakışta korkutur, ancak program kullanıldıkça, kullanım çok daha sezgisel hale gelir[8].

Forensic Toolkit yazılımı ile:

- Sabit disk, usb bellek, RAM, dosya, klasör, sunucu gibi e-delillerin adli kopyası alınarak incelemesi yapılabilektedir,

- Windows ve Unix işletim sistemli e-deliller üzerinde inceleme yapmayı desteklemektedir,

- E-delil ve adli kopya üzerinden hash hesaplaması yapabilmektedir,

- Veri kurtarma yapabilmektedir,

- Dosyalar üzerinde imza analizi ve hash analizi yapabilmektedir,

- Hash tablosu kullanılarak sistem dosyaları gibi bilinen dosyalar ayıklanabilmektedir,

- Birçok çeşitli uzantılı dosyalar üzerinde önizleme yapılabilmesinin yanı sıra harici dosya göstericileri de programa eklenerek kullanılabilmektedir,

- 100’den fazla uygulamanın şifresi kurtarılabilmektedir,

- Otomatik analiz yapılabilmektedir,

- Devam eden işlemleri durdurma, duraklatma ve devam ettirme gibi kontrol seçenekleri mevcuttur,

- Şablonu düzenlenilebilir raporlama özelliğine sahiptir,

- Kapsamlı uçucu veri analizi yapabilmektedir,

- E-posta içeriğini harici bir programa gerek kalmaksızın gösterebilmektedir,

- Zaman çizelgesi çıkartabilmektedir,

- Dizin oluşturma hizmeti çok gelişmiş olarak yapılabilmektedir,

- FTK programının hata vererek çalışmayı durdurması gibi bir duruma karşı, veritabanı üzerinde işlemlerin durmaksızın devam edeceği bir yapıda tasarlanmıştır,

- Apple DMG ve DD_DMG çeşitlerindeki adli kopyalar üzerinde çalışabilmektedir,

- SQLite veritabanını desteklemektedir,

- Kelime veya karakter araması yapılabilmektedir,

- Credant, SafeBoot, Utimaco, SafeGuard Enterprise and Easy, EFS, PGP, GuardianEdge, Pointsec and S/MIME gibi şifreli alanların şifrelerinin bulabilme/kırabilme özelliğine sahiptir,

Haricen satılan eklentileri ile:

- Cerberus malware analiz yazılımı ile malware analizi yapılabilmektedir,

- 000’den fazla fotoğraf kütüphanesi ile e-delil üzerinde potansiyel pornografik fotoğrafları tespit edebilmektedir,

- FTK programıyla bütünleşmiş bir şekilde çalışabilen Password Recovery Tool Kit(PRTK) programı ile şifreli dosyalar üzerinde çalışmalar yapılabilmektedir[9].

The Sleuth Kit ve Autopsy Yazılımları

The Sleuth Kit yazılımı açık kaynak kodlu ve ücretsiz bir yazılımdır. Unix ve Windows işletim sistemlerinde çalışabilmektedir. Komut satırı üzerinden kullanılabilen bir inceleme yazılımıdır[10]. Bir incelemenin tamamen komut satırı üzerinden yapılmasının sıkıcı olduğu herkes tarafından bilinmektedir. Bu sebeple The Sleuth Kit içerisinde Autopsy isimli grafiksel arayüz üzerinden The Sleuth Kit’e ait komutları kullanmaya imkan veren bir program mevcuttur. Autopsy ile e-delil yönetimi, adli kopya bütünlüğünü kontrol, kelime araması vb. otomatik uygulamalar kullanılabilmektedir.

The Sleuth Kit ve Autopsy yazılımları ile:

- DD, Encase, ve AFF uzantılı adli kopyalar üzerinde inceleme yapılabilmektedir,

- NTFS, FAT, UFS 1, UFS 2, EXT2FS, EXT3FS, HFS, ve ISO 9660 ve bunların türü olan dosya sitemlerini desteklemektedir,

- Kelime veya karakter araması yapılabilmektedir,

- E-delil ve adli kopya üzerinden hash hesaplaması yapabilmektedir,

- Hash tablosu kullanılarak sistem dosyaları gibi bilinen dosyalar ayıklanabilmektedir,

- Zaman çizelgesi çıkartabilmektedir,

- Veri kurtarma yapılabilmektedir,

- Steganography[11] kontrolü yapılabilmektedir,

SANS Investigative Forensic Toolkit (SIFT)

SANS Enstitüsü, ortak araştırma ve eğitim kuruluşu olarak 1989 yılında kurulmuştur. Adli bilişim alanında araştırma ve eğitim faaliyetlerine devam etmekte olan SANS Enstitüsü SIFT adıyla derleyip geliştirerek, ücretsiz olarak kullanıma sunduğu inceleme araçlarıyla ilgili dünya üzerinde geniş bir yelpazede eğitimlerine devam etmektedir. SIFT Unix tabanlı işletim sistemi üzerinden çalışmaktadır ve Windows tabanlı işletim sistemleri üzerinde sanal bilgisayar üzerinde çalıştırılabilmesi için hazırlanmış sürümü de mevcuttur. İçerisinde Sleuth Kit ve Autopsy de dahil olmak üzere incelemede kullanılacak birçok araç mevcuttur. The Sleuth Kit ve Autopsy yazılımları ile yapılabilenlerin yanı sıra;

SIFT yazılımı ile:

- Windows (MSDOS, FAT, VFAT, NTFS), MAC (HFS), Solaris (UFS), Linux (EXT2/3/4) tabanlı sistemler üzerinde inceleme yapmayı desteklemektedir,

- E01, DD ve AFF uzantılı adli kopyalar üzerinde çalışabilmektedir,

- Malware analizi yapılabilmektedir,

- Şifre kırma/bulma işlemi yapılabilmektedir,

- Ağ bağlantıları üzerinde inceleme yapılabilmektedir,

- Antivirüs taraması yapılabilmektedir,

- Pdf uzantılı dosyaların içerikleri yazıya dönüştürülebilmektedir,

- Skype programına ait yazışmaları RAM üzerinden çıkartabilmektedir,

- Yahoo e-posta sunucusu üzerinden açılmış olan e-postaları RAM üzerinden çıkartabilmektedir,

- Facebook anlık ileti kayıtlarını RAM üzerinden çıkartabilmektedir,

- Gmail üzerinden açılmış olan e-postaları RAM üzerinden çıkartabilmektedir,

- Windows XP işletim sistemine ait kurtarma noktası kayıtları üzerinde inceleme yapılabilmektedir,

- Dosya kurtarma yapılabilmektedir,

- Ağ bağlantılarına ait paketlerin toplanması,

- Resim önizleme ile ilgili sistem tarafından oluşturulmuş dosyaları inceleme(Thumbs.db: Windows 95 işletim sisteminden itibaren, Windows Vista hariç, her önizlemesi yapılan resme ait küçük önizleme resminin depolandığı bir veritabanı dosyasıdır[12]),

- İnternet Explorer’a ait internet geçmişini inceleme,

- Geri dönüşüm kutusu üzerinde inceleme,

- iPhone, Blackberry ve Android cihazları üzerinde inceleme,

- Registery kayıtları üzerinde inceleme,

- Windows işletim sistemi üzerinde bulunun “prefetch, usbstor, event log, vb.” sistem tarafından kaydedilen bilgileri inceleme yapılabilmektedir[13].

Cellebrite UFED Touch Ultimate

Cep telefonları üzerinden adli incelemeye uygun olarak veri almak, cep telefonu üreticilerinin sayısının fazla olması, ürettikleri telefonların özelliklerinin farklı olması ve veri depolama yapılarındaki farklılıkların fazla olması gibi nedenlerden dolayı standart şekillere sahip değildir. Bu sebeple marka ve model desteği fazla olan bu donanımları adli incelemelerde kullanmak e-delillere zarar vermeden inceleme olanağı verdiğinden ve kısa zamanda e-delillerden içerik çıkartmayı mümkün kıldığından büyük avantaj sağlar. Genel olarak cep telefonu inceleme yazılımları/donanımları, desteklediği modellerden;

- Fiziksel adli kopya alabilmektedir,

- Mantıksal adli kopya alabilmektedir,

- Mevcut dosya içeriğini çıkartabilmektedir,

- Mevcut veya silinmiş; uygulamaları, şifreleri, e-postaları, çağrı geçmişini, mesajları, rehberi, ajanda bilgilerini, gps konum bilgilerini resimleri, video vb. dosyaları çıkartabilmektedir,

Cellebrite Ufed Touch Ultimate donanım[14]

Yukarıdaki şekilde fotoğrafı görülen Cellebrite UFED Touch; sim kartlar, cep telefonları, akıllı telefonlar, GPS cihazları, tablet bilgisayarlar ve bazı müzik çalarlar üzerinden adli incelemeye uygun veriler alınmasını sağlayan bir donanımdır. Desteklediği marka ve model sayısı çok geniştir ve sıklıkla yeni model destekleri eklenmektedir. Dokunmatik ekrana sahiptir.

Desteklediği modellerden;

- Fiziksel adli kopya alabilmektedir,

- Mantıksal adli kopya alabilmektedir,

- Mevcut dosya içeriğini çıkartabilmektedir,

- Mevcut veya silinmiş; uygulamaları, şifreleri, e-postaları, çağrı geçmişini, mesajları, rehberi, ajanda bilgilerini, gps konum bilgilerini resimleri, video vb. dosyaları çıkartabilmektedir,

UFED Physical Analyzer yazılımı kullanılarak kötücül(malware) yazılım araması yapabilme imkanı sunmaktadır[15].

UFED donanımı bilgisayar gibi başka bir donanım olmadan da kullanılabilmektedir.

XRY

XRY donanımı[16]

Yukarıdaki şekilde fotoğrafı görülen XRY; sim kartlar, cep telefonları, akıllı telefonlar, GPS aygıtları, tablet bilgisayarlar ve bazı müzik çalarlar üzerinden adli incelemeye uygun veriler alınmasını sağlayan bir donanımdır. XRY donanımı Windows işletim sistemi üzerine kurulan programı ile birlikte kullanılabilmektedir.

XRY yazılımı ile aynı anda üç farklı girişe sahip model üzerinde içerik çıkartma işlemi yapılabilmektedir.

KAYNAKLAR:

[1] DOKURER, S. (2013, Mayıs 05). Bilişim Suçlar im Suçları ve Adli Bili Adli Bilişim. DATA SECURITY, COMPUTER CRIME, COMPUTER FORENSICS AND DATA RECOVERY: http://www.dokurer.net/files/documents/Adli_Bilisim_Wormy.pdf s.43

[2] Clarke, N. (2010). Computer Forensics A Pocket Guide. United Kingdom: IT Governance Publishing. s.35

Henkoğlu, T. (2011). Adli Bilişim Dijital Delillerin Elde Edilmesi ve Analizi. İSTANBUL: PUSULA. s.43

[4] Middleton, B. (2002). Cyber Crime Field Handbook. Florida: Auerbach Publications. s.50

[5] BOLAT, M. (2013, Mayıs 05). Encase Nedir? Özel Bilirkişilik ve Uzman Mütalaası Hizmetleri: http://www.adlibilirkisi.org/index.php?sayfa=makaleoku&kategori=13&id=444

[6] EnScript: Adli Bilişim incelemeleri sırasında belirli amaçları daha kolay şekilde gerçekleştirebilmek için ve/veya arananlara daha kolay ulaşabilmek için EnCase üzerinde kullanılmak üzere Java veya C++ dillerinde yazılmış olan küçük programlardır.

[7] Forensic Toolkit® (FTK®): Recognized around the World as the Standard in Computer Forensics Software. (2013, Mayıs 05). e-Discovery, Computer Forensics; Cyber Security Software: http://www.accessdata.com/products/digital-forensics/ftk

[8]Albert J. Marcella, J. D. (2008). Cyber Forensic. New York: Auerbach Publications. s.35

[9] Bryson, C., Casey, E., Clark, D. F., Frederick, K., Gibbs, K. E., Larson, T., . . . Knijff, R. v. (2004). Handbook of Computer Crime Investigation Forensic Tools and Technology. London: Elseiver Academic Press. s. 47

[10] The Sleuth Kit. (2013, Mayıs 06). The Sleuth Kit (TSK) & Autopsy: Open Source Digital Investigation Tools: http://www.sleuthkit.org/sleuthkit/index.php

[11] Steganography: Eski Yunanca’da “gizlenmiş yazı” anlamına gelmektedir. Bir resim veya text dosyası arkasına yazı, dosya vb. içerikleri saklama yöntemidir. Bilgiyi gizleme (şifreleme değil) bilimine verilen addır. Steganografi’nin şifrelemeye göre en büyük avantajı bilgiyi gören bir kimsenin gördüğü şeyin içinde önemli bir bilgi olduğunu fark etmiyor olmasıdır, böylece içinde bir bilgi aramaz.

[12] Carroll, O. L., Brannon, S. K., & Song, T. (2008). Computer Forensics. Washington DC: The United States Attorneys. s.13

[13] SIFT Workstation 2.14 Capabilities. (2013, Mayıs 06). SANS Computer Forensics Training, Incident Response: http://computer-forensics.sans.org/

[14] http://www.baquia.com/system/rich_text_images/000/003/703/original/touch.jpg?1361964126 adresinden alınmıştır.

[15] http://www.cellebrite.com/images/stories/brochures/UFED-Touch-Ultimate-ENGLISH-web.pdf

[16] http://www.msab.com/app-data/sidebar-images/xry-physical-2nd.png